×

[PR]上記の広告は3ヶ月以上新規記事投稿のないブログに表示されています。新しい記事を書く事で広告が消えます。

こんにちわ、ふぅです。

ついにFFログイン画面でも「アカウントハッキングにご注意ください」などとお知らせがでるようになってしまった現在の状況。キャラだけでなく、ブログにまで不正アクセスをするという、エスカレートする一方ですね。

あの手この手で人を食い物にしようと企む腐った人達。

たくさんの情報が出ている中で、いったん整理してみようと思い立ちました。

ということで、改めて、過去記事をサルベージしつつまとめてみたいと思います。

また、この記事は新しい情報・修正があった場合随時更新していきます。

加筆した情報は記事最下部にありますので、お手数ですが、今までの情報を確認していただいている方は下の方までスクロールしていただくと早く見れるかと思います。確認していない方は、できれば全て目を通していただけたら幸いです。

2008年4月2日 現状まとめ記事完成

2008年4月4日 「■ブログを削除しないで!」

2008年6月18日 「■フラッシュプレイヤーを最新版にしましょう!」

2008年7月23日 「■今すぐPCのチェックを!」

を加筆

ついにFFログイン画面でも「アカウントハッキングにご注意ください」などとお知らせがでるようになってしまった現在の状況。キャラだけでなく、ブログにまで不正アクセスをするという、エスカレートする一方ですね。

あの手この手で人を食い物にしようと企む腐った人達。

たくさんの情報が出ている中で、いったん整理してみようと思い立ちました。

ということで、改めて、過去記事をサルベージしつつまとめてみたいと思います。

また、この記事は新しい情報・修正があった場合随時更新していきます。

加筆した情報は記事最下部にありますので、お手数ですが、今までの情報を確認していただいている方は下の方までスクロールしていただくと早く見れるかと思います。確認していない方は、できれば全て目を通していただけたら幸いです。

2008年4月2日 現状まとめ記事完成

2008年4月4日 「■ブログを削除しないで!」

2008年6月18日 「■フラッシュプレイヤーを最新版にしましょう!」

2008年7月23日 「■今すぐPCのチェックを!」

を加筆

アカウントハックとは、プレイヤーのPOLパス・IDを盗み、不正にログインをして、エクレア以外のアイテムを売りお金に換えて自分のものにしてしまう、という犯罪行為です。(お金に換えてから自キャラに送るのではなく、怪しい名前で競売に出品しまくっているキャラがいる、という報告から、アイテムを自分達のキャラに送り、売りさばいてお金にしている、という形を取っているものと思われます)

不正アクセスされると、サーバーを移動したり、パスを変更されたりして本来のユーザーですら手が出せなくさせられてしまうという悪質振り。

ある日、インしようとしたらできなかった、裸一貫、無一文だったなどという被害がでております。

このアカウントハックは、インターネット上でプレイヤーをウィルスに感染させ、そのウィルスがPCからPOLのパスとIDをハックする、というもの。つまり、PCでFFをプレイしている人がターゲットなわけですが、かといってPS2プレイヤーが安全と言うわけではありません。

「キーロガー」という、キーボードの動きを読み取るツールを組み込むことによってリンクシェルコミュニティあるいはフレンドリストプラス・・・つまり、キーボードでPOLのID&パスを入力するサイトを利用したときに読み取られ、パス抜きされてしまう、といった事例もあるそうです。

では、どんな風にして感染するのか。今まで私が確認してきた罠は3パターンです。

・コメントに罠URLを書き、誘導する

・コメントに罠ブログURLを書き、誘導する

・テンプレ改ざん

個々に詳しく説明していくと

■コメントに罠URLを書く

ブログにURL付のコメントを書きます。この騒ぎが起きる前はだいたいのブログではURLはリンクされてるようになっていたので、ポチっと押してそのサイトに飛ぶ。

すると、そこには真っ白で何も書いてないページに飛びます。

これがウィルスが仕込まれたページで、表示すると自動的にウィルスに感染してしまうというもの。

あきらかに内容がおかしいコメント内容のものもあるかと思えば、有名ブロガーさんの名前を語ったりして、悪質さがどんどん増していきました。

■コメントに罠ブログURLを書く

上記のエスカレートバージョンとでもいいましょうか・・・。

書いてあるURLに飛ぶと、そこには普通のブログが存在しています。まあ・・・良く見るとFFに関係ない内容だったり、できたばっかりで1件しか記事が無かったりと怪しいことも多かったのですが。

その一見ふつーのブログにウィルスが仕込んであり、ブログを表示すると感染します。

■テンプレ改ざん

今話題になり、多くのブロガーさん、そして私もブログを移転するきっかけとなった大きな事件。

ブログ管理画面に不正アクセスをし、テンプレート(以下、テンプレ)編集からHTMLを改ざんしてウィルスを仕込んだタグを書きこみます。すると、そのブログを表示させるとウィルスに感染してしまいます。

それでは、なぜこんなにも被害が広がってしまったのか。「罠」とは具体的にどんな方法なのか。

それを知るには、まず「インラインフレーム」というHTMLタグを理解する必要があります。

■インラインフレームとは

「インラインフレーム」とは、ページ内の好きなところに「フレーム」領域を作り、別のページを表示させうといHTMLタグです。

フレームとは、ページを分割させ、分割したところに別のページを表示させるもの。図解するとこんな感じ。

太枠の中が、表示されるページです。ピンク・水色が分割された「フレーム領域」で、別のURLが読みこまれています。

一般的にHPでは、メニュー一覧を表示している場合が多いですね。見る側としても、いつでも好きなところに飛ぶことができて便利です。

で、このフレームは、あくまでページを分割させるだけなので、上下左右にしか表示することができません。

イメージとしては、各大きさに切った色画用紙を貼り合わせて1枚の画用紙にしている、といったところでしょうか。

そして、問題のインラインフレームとはこんな感じ

白いページに黄色・ピンク・水色それぞれ別のURLが表示されます。この色のついた部分は好きな大きさにもすることができます。最小サイズは「0」。0にすると、目には見えなくなってしまいます。

フレームと違って分割するわけではないので、好きなところに表示させられます。ぶっちゃけ、このタグが使用できれば、ブログの記事内に作ることも可能です。

イメージとしては、白い画用紙に好きな大きさの色画用紙を貼りつけたといったところです。

■どうやって罠として利用されているか。

インラインフレームの特徴「好きなところ」に「好きな大きさ」で表示させることができる、というのが今回の罠の悪用される要因でしょう。

インラインフレームのタグはこういったものです。

<Iframe Src="表示させたいページURL" Width="横幅" Height="縦の高さ">〜<Iframe>

この「表示させたいURL」のところに、ウィルスを仕込んだURLを書きこみます。「好きな大きさ」のところに0を入れます。

このタグを、ページのHTMLにささっと書きこんでおく。

すると!!このタグが書きこまれたページを表示すると、目には見えないけれど「ウィルスを仕込んだURL」も一緒に表示してしまい、感染してしまう!!

という事態になるわけです。

■スクリプトタグを使った新たな手段

インラインフレームでの罠を紹介しましたが、リンクさせていただいているレアさんの罠関連記事での報告で、「スクリプト」タグを使った新たな手段も発見されています。

スクリプトタグとは、スクリプトを埋め込むためのタグです。

スクリプトとは、簡単なプログラムのこと。プログラムとは、コンピューターを動かすための命令をコンピューターが理解できる形で記したもの。もっとわかりやすく言えば「ソフトウェア(ソフト)」と呼ばれるもの、だそうです。

身近なところで言えば、アクセス解析やブログのサイドバーにもあるヴァナナビなんかもスクリプトですね。

これをテンプレに埋め込むことによって、表示しただけでウィルスに感染してしまうらしいのです。

このタグは

<script src="罠スクリプト>〜</script>

と言う形で使用されるそうです。

この「罠スクリプト」と言う部分がエンコードされて書きこまれているのが今回の特徴だとか。

エンコードは簡単にいうと暗号化ってところでしょうか・・・。ある規則に沿って文字を変換します。

文字化けというのはこのエンコードが正しくないことによって起こります。ブラウザの「エンコード」で正しくしてあげると読めるようになりますよね?まあ、そういうことです。多分・・・(どんなだ・・・)

これが、罠の正体です。これらの特徴を踏まえての対策が必要になります。

■PCの安全を確認しよう!

テンプレ改ざん事件以降、どこでうっかり怪しいものをもらってるかわからない時代になってしまいました。まずは、自分のPCの安全を確保しましょう。それには基本的なウィルスチェックです!

カスペルスキーオンラインスキャナ

数あるオンラインスキャンサイト様の中でも、このサイト様がおすすめだそうです。今回の件に対するウィルスも検出できるのだとか。

Win2000以上、IE6以上で動作可能。

うちは・・・OSの関係で利用することできませんでしたがww(いい加減どうにかしろや・・・w)頼もしいですね^^

■「RealPlayer」をアンインストールもしくはVUしよう!

今回のインラインフレームを利用したウィルスの特徴なのですが「RealPlayer」の脆弱性を利用したものと言われています。

脆弱―「[名・形動]もろくて弱いこと。また、そのさま。 「―な地盤」「―な神経」[派生]ぜいじゃくさ[名][類語]弱い」

Yahoo!辞典様より

つまり、弱みにつけこまれたわけですね。

もともと「RealPlayer」には、大きな弱点があるとささやかれていたそうですが、それが今回まんまと利用されたようです。

で、今まではその対策がなされていなかったようで、これに対する対策は「アンインストール」より他がないと言われてきましたが、3月14日以降のVUで、その弱点が改善されたそうです。

おそらくは、アンインストールしてしまうことが1番の安全かと思うのですが、それではどうしても困る!というかたもいらっしゃることでしょう。そんな方は今すぐVUをおすすめします!

■WindoesUpdateをしよう!

新たに発見されたスクリプトタグを使っての罠は「Windows」の脆弱性を利用されたもののようです。これも、最新版にVUすることで対策できるのだとか。

ぜひともWindoesUpdateを訪れて、最新版がないかどうかチェックしてみてください。そしてインストールしてください!

■インラインフレームタグを無効にしよう!

たとえ罠サイトにアクセスしても、その罠を「実行」しなければ感染はしません。しかし、ブラウザの設定で有効になっていると、良し悪しかかわらず、自動的に実行してしまいます。

そこで、無効にして、自動的に実行することを防ぎます。

おそらくもっとも多くの人が使っているであろうIEでいうと

「ツール」→「インターネットオプション」→「セキュリティ」→「レベルのカスタマイズ」を選択し、出てきたウィンドウの中ほどにある「IFRAMEのプログラムとファイルの起動」というところで「無効にする」をチェック、OKを押してブラウザの再起動。

ただ、アフィリエイトなど、このタグを健全に使っておられるサイト様もいらっしゃいます。そういったサイトに対する表示もされなくなることがありますので、その点は注意していただきたいと思います。

他のブラウザの設定に関しては・・・リンクさせてもらってるレアさんのブログに詳しく紹介されています。私はずっとIEで利用してきたので、他のブラウザに関してはとんちんかんもいいところです;;

■スクリプトを無効化しよう!

これもブラウザの設定で行えます。IEだとインラインフレームの設定と同じところでチェックできます。インラインフレームの設定の上にスクリプト関係の設定ができるところがありますので、そこで無効を選択してください。

ただ・・・スクリプトを使用しているHPやブログも多いかと思います。前述したようにこのブログにも使用されています。そういったところの表示ができなくなるので、その点も注意していただきたいと思います。

■訪問前に安全かどうか確認してみよう!

Dr.WEB リンクチェッカー

こちらは、右クリックでリンク先が安全かどうかを確かめることができます。

ただ、問題なのが、スクリプト罠に関しては、エンコードされているため、セーフと表示されたりもするそうです。ここ、注意!!!

さらに問題なのは・・・「お気に入り」が調べられないことかな;そう言う場合はこちらなんかもいいですね。

aguse.jp

こちらは、リンク先のサーバーの情報を調べるというサイト様です。ウィルス付URLならば、サーバーが中国である可能性が高い、ということで、前回の件では大変お世話になりました。

プラグインをインストールすると、リンクの上に右クリックで直接調べることができます。

また、調べたサイトをスクリーンショットで見ることができるので、怪しいと思ったらスクリーンショットを見てみると言いと思います。

私は「移転しました!」の記事にある罠ブログをこれで見ました。これだと、たとえそのブログに罠が仕込んであっても、自分でアクセスしているわけではないので安全に確認できます。

今回「aguse Gateway」という新たな機能がベータ版で登場し、プラグインをインストールすると、リンクにカーソルを合わせ右クリックをすることで、リンク先のサイトのリンクが安全かを調べる、ということができるようになりました。

まだベータ版ということなので、よく確認してからの使用をおすすめします。

とはいえ、テンプレ改ざんや罠ブログに関しては、あくまでブログサーバーの位置が表示されるので、タグが仕込まれたブログのURLで調べても安全を確認できたとはいえません。そこでこちら。

ソースチェッカーオンライン

こちらは、入力したURLのHTMLソースを調べるものです。

罠を仕掛けるために利用されたタグはHTMLで使用されるものですので、もし入力したURLでタグが使われていた場合、「発見しました!」と出ます。さらに、そのタグが安全なものかどうか、クリックすることで確認することができるのです。

危険なものは「このアドレスは危険なアドレスです」と出ます。こうなるとそのURLには行かないほうがいいでしょう。というか行かないでください。

■もしも感染してしまったら・・・?

ウィルスチェックで出ちゃった、怪しいURLを踏んでしまった、というかたは、直ちにウィルスの駆除を行い、POLのパスを変更してください。そして、自分のキャラの安全を確認しましょう。

もし被害にあったら・・・サポートセンターに連絡をお願いします。

ここからは、ブログ管理側の対策を。

■定期的にテンプレートの確認をしよう!

テンプレ編集のページで「Ctrl+F」を押すと検索画面が出てきます。これは、ページ内の文字列を検索するもので、テンプレ編集はご存知の通り全て英語。じゃぱに〜ず!な私達は見逃してしまう可能性も多いにありますので、これで検索をかけるのがいいです。

検索ウィンドウが出てきたらiframeとscriptをひとつずつチェックしましょう。「ドキュメントの検索が完了しました」と出たら、発見されなかった証拠です。scriptの場合はおそらく発見される場合が多いかと思います。その場合は反転文字で表示されます。表示されたら、そのタグを見て、意味不明な言葉が書かれていないか、身に覚えの無いものではないか、それを確認してください。

■定期的にブログ管理画面のパスを変更しよう!

テンプレ改ざんの要因は、管理パスが漏洩したことによります。推測されにくいパスにすることはもちろんのこと、定期的に変えることによってパス漏洩の危険も少なくなります。

■読んでくれてる方にお知らせしよう!

こんなに話題になってる事件ですので、習慣としてブログを読む方は知らない人が少ないとは思いますが、もしかしたら知らない人もいるかも!?そんな可能性に備えて、少しでも被害を少なくするため、注意を促しましょう!

そのためにも、新しい情報の収集も肝心なところですね。

■もしももしも、タグが見つかった場合は・・・

ただちにタグを消去し、PCのチェックを。そして、ブログ上での報告もお願いします。

基本的なことで、今更言われなくてもわかってるよ!といったことばっかりですが・・・私自身も心がけていきます!!

また、「移転しました!」にも書いたのですが、このテンプレ改ざん事件の被害にあったブログ様は、FC2利用者の方でした。これにより、私を含め多くのブロガー様がFC2から他ブログへ移転をされたわけですが、それを利用して、ブロガー様の名を語り「移転報告コメント」で罠URLを貼って行くパターンが発見されました。

こんな時期ですので、移転なんて書かれると信じてしまいそうですが、どんなに有名な方の名前のコメントでも、知らない名前の方でも、必ず訪問前に安全の確認をしてください!

また・・・これも悲しいことなのですが、これだけの対策を施しても。

「絶対安全!」

ということは言えません。それを意識して、ブログの閲覧・管理をしていただきたいと思います。

また、ウィルス事件をまとめた情報サイト様もあります。こちらもぜひ一読してみてください。より詳しくまとめてあります。

【マイケルサイト本部セキュリティ対策室】様

前回の件でもリンクを貼らせていただきましたが、総合的な情報がたくさんのってます。

FFXI Virus問題 まとめサイト様

このサイト様では、実際にインラインフレームを使ってサイトをレイアウトされてます。それを踏まえての説明もありますので、わかりやすいかと思います。

リネージュ資料室様

こちらは、FFだけではなく、オンラインゲームにおける知識や対策といった感じですね。一見の価値あり。

当ブログでは1日1回のテンプレ確認をしています。

もし、長期間確認ができないことがあれば、ブログを一時プライベートモード(忍者では「限定」かな?)にしていくこともあるかもしれません。もし突然ブログが見れなくなっても閉鎖といったわけではないので、また起こしいただけたら幸いです^^

と、自分なりに、といいつつ、たくさんの記事を参考にさせていただいてまとめてみました。知識不足のため、あくまでさらっと、と言った感じで根本的な解決策を提示できたわけではないのですが、少しでもこの事件を理解していただいて、少しでもお役に立てたらと思います。

間違いなどがありましたら、ぜひご指摘ください!!

■ブログを削除しないで! ※2008年4月4日加筆

リンクさせていただいているちょろさんややんぼうさんの記事を読み知ったことなのではありますが・・・。

削除されたブログを、同じURLで復活させ、罠エントリーだけにされてしまう

というものだそうです。

新しく作ったのであれば、同じURLを使うことはできないはずなんです。でも、この場合は同じURLだったとのこと。これは1個人(集団犯罪かもしれませんが)でどうにかできるものなのですかね・・・。

何はともあれ、削除するのはまだまだしないでください。

■フラッシュプレイヤーを最新版にしましょう!※2008年6月18日加筆

VUでみんな情報を欲しがる中、新たな手口が発生しました。それは

フラッシュプレイヤーの脆弱性を利用して、ウィルスを実行・感染させる

というもの。

具体的にどういうものかと言いますと、無料レンタルサーバーでHPやブログを作ると、勝手についちゃう広告を利用するわけです。

無料レンタルサーバーを利用すると、広告の表示が義務付けられています。表示する代わりに無料だよ、ってことですね。

で、あろうことか今回は、その無料レンタルサーバーをハッキングし、広告を改ざんしてウィルスを埋め込む作戦に出たわけです!

この広告は、HPやブログに訪問すると自動的に表示されるため、以前のブログ改ざんと同じように、訪問者の意志は関係なく、しかも実行されていることが気づかれずに感染してしまいます。

この手口に有効な手段は「FLASH Player」を最新版にすることです。

バージョンの確認はこちら↓

http://www.adobe.com/jp/support/flashplayer/ts/documents/tn_15507.

htm

現時点でのIE最新版は9.0.124.0です。

そして、今一度、お手持ちのPCのウィルスチェック・FF11のパスワード変更をお願いします。

ウィルスチェックに関しては、前述の「カスペルスキーオンラインスキャナ」がおすすめ。今回のウィルスもきちんと検知してくれます。

また、これも前述の【マイケルサイト本部セキュリティ対策室】様、そしてリネージュ資料室様に詳しいことが載っています。ぜひご覧ください。

リネージュ資料室様によりますと、そのハッキングされた無料サーバーでは対策が行われたそうなのですが、また新たなサーバーがハッキングにあうかもわかりませんし、被害にあわれた方もいらっしゃるそうなので、念には念を入れて、お願いします。

■今すぐPCのチェックを!※2008年7月23日加筆

ウィンドウズをアップデートしようとしたらフリーズしませんか?

POLを起動したとき、1回目はフリーズしませんか?

ハックされてないから感染してない、なんて言っていられる状況ではなくなってきました。今、この瞬間、コントローラーを握っていたとしても、感染している可能性もあるのです!!それも、ずっと以前から・・・。

これはちょっと長くなりそうなので、これについて書いたときの記事「【危険】今すぐPCのチェックを!」をご覧ください。

不正アクセスされると、サーバーを移動したり、パスを変更されたりして本来のユーザーですら手が出せなくさせられてしまうという悪質振り。

ある日、インしようとしたらできなかった、裸一貫、無一文だったなどという被害がでております。

このアカウントハックは、インターネット上でプレイヤーをウィルスに感染させ、そのウィルスがPCからPOLのパスとIDをハックする、というもの。つまり、PCでFFをプレイしている人がターゲットなわけですが、かといってPS2プレイヤーが安全と言うわけではありません。

「キーロガー」という、キーボードの動きを読み取るツールを組み込むことによってリンクシェルコミュニティあるいはフレンドリストプラス・・・つまり、キーボードでPOLのID&パスを入力するサイトを利用したときに読み取られ、パス抜きされてしまう、といった事例もあるそうです。

では、どんな風にして感染するのか。今まで私が確認してきた罠は3パターンです。

・コメントに罠URLを書き、誘導する

・コメントに罠ブログURLを書き、誘導する

・テンプレ改ざん

個々に詳しく説明していくと

■コメントに罠URLを書く

ブログにURL付のコメントを書きます。この騒ぎが起きる前はだいたいのブログではURLはリンクされてるようになっていたので、ポチっと押してそのサイトに飛ぶ。

すると、そこには真っ白で何も書いてないページに飛びます。

これがウィルスが仕込まれたページで、表示すると自動的にウィルスに感染してしまうというもの。

あきらかに内容がおかしいコメント内容のものもあるかと思えば、有名ブロガーさんの名前を語ったりして、悪質さがどんどん増していきました。

■コメントに罠ブログURLを書く

上記のエスカレートバージョンとでもいいましょうか・・・。

書いてあるURLに飛ぶと、そこには普通のブログが存在しています。まあ・・・良く見るとFFに関係ない内容だったり、できたばっかりで1件しか記事が無かったりと怪しいことも多かったのですが。

その一見ふつーのブログにウィルスが仕込んであり、ブログを表示すると感染します。

■テンプレ改ざん

今話題になり、多くのブロガーさん、そして私もブログを移転するきっかけとなった大きな事件。

ブログ管理画面に不正アクセスをし、テンプレート(以下、テンプレ)編集からHTMLを改ざんしてウィルスを仕込んだタグを書きこみます。すると、そのブログを表示させるとウィルスに感染してしまいます。

それでは、なぜこんなにも被害が広がってしまったのか。「罠」とは具体的にどんな方法なのか。

それを知るには、まず「インラインフレーム」というHTMLタグを理解する必要があります。

■インラインフレームとは

「インラインフレーム」とは、ページ内の好きなところに「フレーム」領域を作り、別のページを表示させうといHTMLタグです。

フレームとは、ページを分割させ、分割したところに別のページを表示させるもの。図解するとこんな感じ。

太枠の中が、表示されるページです。ピンク・水色が分割された「フレーム領域」で、別のURLが読みこまれています。

一般的にHPでは、メニュー一覧を表示している場合が多いですね。見る側としても、いつでも好きなところに飛ぶことができて便利です。

で、このフレームは、あくまでページを分割させるだけなので、上下左右にしか表示することができません。

イメージとしては、各大きさに切った色画用紙を貼り合わせて1枚の画用紙にしている、といったところでしょうか。

そして、問題のインラインフレームとはこんな感じ

白いページに黄色・ピンク・水色それぞれ別のURLが表示されます。この色のついた部分は好きな大きさにもすることができます。最小サイズは「0」。0にすると、目には見えなくなってしまいます。

フレームと違って分割するわけではないので、好きなところに表示させられます。ぶっちゃけ、このタグが使用できれば、ブログの記事内に作ることも可能です。

イメージとしては、白い画用紙に好きな大きさの色画用紙を貼りつけたといったところです。

■どうやって罠として利用されているか。

インラインフレームの特徴「好きなところ」に「好きな大きさ」で表示させることができる、というのが今回の罠の悪用される要因でしょう。

インラインフレームのタグはこういったものです。

<Iframe Src="表示させたいページURL" Width="横幅" Height="縦の高さ">〜<Iframe>

この「表示させたいURL」のところに、ウィルスを仕込んだURLを書きこみます。「好きな大きさ」のところに0を入れます。

このタグを、ページのHTMLにささっと書きこんでおく。

すると!!このタグが書きこまれたページを表示すると、目には見えないけれど「ウィルスを仕込んだURL」も一緒に表示してしまい、感染してしまう!!

という事態になるわけです。

■スクリプトタグを使った新たな手段

インラインフレームでの罠を紹介しましたが、リンクさせていただいているレアさんの罠関連記事での報告で、「スクリプト」タグを使った新たな手段も発見されています。

スクリプトタグとは、スクリプトを埋め込むためのタグです。

スクリプトとは、簡単なプログラムのこと。プログラムとは、コンピューターを動かすための命令をコンピューターが理解できる形で記したもの。もっとわかりやすく言えば「ソフトウェア(ソフト)」と呼ばれるもの、だそうです。

身近なところで言えば、アクセス解析やブログのサイドバーにもあるヴァナナビなんかもスクリプトですね。

これをテンプレに埋め込むことによって、表示しただけでウィルスに感染してしまうらしいのです。

このタグは

<script src="罠スクリプト>〜</script>

と言う形で使用されるそうです。

この「罠スクリプト」と言う部分がエンコードされて書きこまれているのが今回の特徴だとか。

エンコードは簡単にいうと暗号化ってところでしょうか・・・。ある規則に沿って文字を変換します。

文字化けというのはこのエンコードが正しくないことによって起こります。ブラウザの「エンコード」で正しくしてあげると読めるようになりますよね?まあ、そういうことです。多分・・・(どんなだ・・・)

これが、罠の正体です。これらの特徴を踏まえての対策が必要になります。

■PCの安全を確認しよう!

テンプレ改ざん事件以降、どこでうっかり怪しいものをもらってるかわからない時代になってしまいました。まずは、自分のPCの安全を確保しましょう。それには基本的なウィルスチェックです!

カスペルスキーオンラインスキャナ

数あるオンラインスキャンサイト様の中でも、このサイト様がおすすめだそうです。今回の件に対するウィルスも検出できるのだとか。

Win2000以上、IE6以上で動作可能。

うちは・・・OSの関係で利用することできませんでしたがww(いい加減どうにかしろや・・・w)頼もしいですね^^

■「RealPlayer」をアンインストールもしくはVUしよう!

今回のインラインフレームを利用したウィルスの特徴なのですが「RealPlayer」の脆弱性を利用したものと言われています。

脆弱―「[名・形動]もろくて弱いこと。また、そのさま。 「―な地盤」「―な神経」[派生]ぜいじゃくさ[名][類語]弱い」

Yahoo!辞典様より

つまり、弱みにつけこまれたわけですね。

もともと「RealPlayer」には、大きな弱点があるとささやかれていたそうですが、それが今回まんまと利用されたようです。

で、今まではその対策がなされていなかったようで、これに対する対策は「アンインストール」より他がないと言われてきましたが、3月14日以降のVUで、その弱点が改善されたそうです。

おそらくは、アンインストールしてしまうことが1番の安全かと思うのですが、それではどうしても困る!というかたもいらっしゃることでしょう。そんな方は今すぐVUをおすすめします!

■WindoesUpdateをしよう!

新たに発見されたスクリプトタグを使っての罠は「Windows」の脆弱性を利用されたもののようです。これも、最新版にVUすることで対策できるのだとか。

ぜひともWindoesUpdateを訪れて、最新版がないかどうかチェックしてみてください。そしてインストールしてください!

■インラインフレームタグを無効にしよう!

たとえ罠サイトにアクセスしても、その罠を「実行」しなければ感染はしません。しかし、ブラウザの設定で有効になっていると、良し悪しかかわらず、自動的に実行してしまいます。

そこで、無効にして、自動的に実行することを防ぎます。

おそらくもっとも多くの人が使っているであろうIEでいうと

「ツール」→「インターネットオプション」→「セキュリティ」→「レベルのカスタマイズ」を選択し、出てきたウィンドウの中ほどにある「IFRAMEのプログラムとファイルの起動」というところで「無効にする」をチェック、OKを押してブラウザの再起動。

ただ、アフィリエイトなど、このタグを健全に使っておられるサイト様もいらっしゃいます。そういったサイトに対する表示もされなくなることがありますので、その点は注意していただきたいと思います。

他のブラウザの設定に関しては・・・リンクさせてもらってるレアさんのブログに詳しく紹介されています。私はずっとIEで利用してきたので、他のブラウザに関してはとんちんかんもいいところです;;

■スクリプトを無効化しよう!

これもブラウザの設定で行えます。IEだとインラインフレームの設定と同じところでチェックできます。インラインフレームの設定の上にスクリプト関係の設定ができるところがありますので、そこで無効を選択してください。

ただ・・・スクリプトを使用しているHPやブログも多いかと思います。前述したようにこのブログにも使用されています。そういったところの表示ができなくなるので、その点も注意していただきたいと思います。

■訪問前に安全かどうか確認してみよう!

Dr.WEB リンクチェッカー

こちらは、右クリックでリンク先が安全かどうかを確かめることができます。

ただ、問題なのが、スクリプト罠に関しては、エンコードされているため、セーフと表示されたりもするそうです。ここ、注意!!!

さらに問題なのは・・・「お気に入り」が調べられないことかな;そう言う場合はこちらなんかもいいですね。

aguse.jp

こちらは、リンク先のサーバーの情報を調べるというサイト様です。ウィルス付URLならば、サーバーが中国である可能性が高い、ということで、前回の件では大変お世話になりました。

プラグインをインストールすると、リンクの上に右クリックで直接調べることができます。

また、調べたサイトをスクリーンショットで見ることができるので、怪しいと思ったらスクリーンショットを見てみると言いと思います。

私は「移転しました!」の記事にある罠ブログをこれで見ました。これだと、たとえそのブログに罠が仕込んであっても、自分でアクセスしているわけではないので安全に確認できます。

今回「aguse Gateway」という新たな機能がベータ版で登場し、プラグインをインストールすると、リンクにカーソルを合わせ右クリックをすることで、リンク先のサイトのリンクが安全かを調べる、ということができるようになりました。

まだベータ版ということなので、よく確認してからの使用をおすすめします。

とはいえ、テンプレ改ざんや罠ブログに関しては、あくまでブログサーバーの位置が表示されるので、タグが仕込まれたブログのURLで調べても安全を確認できたとはいえません。そこでこちら。

ソースチェッカーオンライン

こちらは、入力したURLのHTMLソースを調べるものです。

罠を仕掛けるために利用されたタグはHTMLで使用されるものですので、もし入力したURLでタグが使われていた場合、「発見しました!」と出ます。さらに、そのタグが安全なものかどうか、クリックすることで確認することができるのです。

危険なものは「このアドレスは危険なアドレスです」と出ます。こうなるとそのURLには行かないほうがいいでしょう。というか行かないでください。

■もしも感染してしまったら・・・?

ウィルスチェックで出ちゃった、怪しいURLを踏んでしまった、というかたは、直ちにウィルスの駆除を行い、POLのパスを変更してください。そして、自分のキャラの安全を確認しましょう。

もし被害にあったら・・・サポートセンターに連絡をお願いします。

ここからは、ブログ管理側の対策を。

■定期的にテンプレートの確認をしよう!

テンプレ編集のページで「Ctrl+F」を押すと検索画面が出てきます。これは、ページ内の文字列を検索するもので、テンプレ編集はご存知の通り全て英語。じゃぱに〜ず!な私達は見逃してしまう可能性も多いにありますので、これで検索をかけるのがいいです。

検索ウィンドウが出てきたらiframeとscriptをひとつずつチェックしましょう。「ドキュメントの検索が完了しました」と出たら、発見されなかった証拠です。scriptの場合はおそらく発見される場合が多いかと思います。その場合は反転文字で表示されます。表示されたら、そのタグを見て、意味不明な言葉が書かれていないか、身に覚えの無いものではないか、それを確認してください。

■定期的にブログ管理画面のパスを変更しよう!

テンプレ改ざんの要因は、管理パスが漏洩したことによります。推測されにくいパスにすることはもちろんのこと、定期的に変えることによってパス漏洩の危険も少なくなります。

■読んでくれてる方にお知らせしよう!

こんなに話題になってる事件ですので、習慣としてブログを読む方は知らない人が少ないとは思いますが、もしかしたら知らない人もいるかも!?そんな可能性に備えて、少しでも被害を少なくするため、注意を促しましょう!

そのためにも、新しい情報の収集も肝心なところですね。

■もしももしも、タグが見つかった場合は・・・

ただちにタグを消去し、PCのチェックを。そして、ブログ上での報告もお願いします。

基本的なことで、今更言われなくてもわかってるよ!といったことばっかりですが・・・私自身も心がけていきます!!

また、「移転しました!」にも書いたのですが、このテンプレ改ざん事件の被害にあったブログ様は、FC2利用者の方でした。これにより、私を含め多くのブロガー様がFC2から他ブログへ移転をされたわけですが、それを利用して、ブロガー様の名を語り「移転報告コメント」で罠URLを貼って行くパターンが発見されました。

こんな時期ですので、移転なんて書かれると信じてしまいそうですが、どんなに有名な方の名前のコメントでも、知らない名前の方でも、必ず訪問前に安全の確認をしてください!

また・・・これも悲しいことなのですが、これだけの対策を施しても。

「絶対安全!」

ということは言えません。それを意識して、ブログの閲覧・管理をしていただきたいと思います。

また、ウィルス事件をまとめた情報サイト様もあります。こちらもぜひ一読してみてください。より詳しくまとめてあります。

【マイケルサイト本部セキュリティ対策室】様

前回の件でもリンクを貼らせていただきましたが、総合的な情報がたくさんのってます。

FFXI Virus問題 まとめサイト様

このサイト様では、実際にインラインフレームを使ってサイトをレイアウトされてます。それを踏まえての説明もありますので、わかりやすいかと思います。

リネージュ資料室様

こちらは、FFだけではなく、オンラインゲームにおける知識や対策といった感じですね。一見の価値あり。

当ブログでは1日1回のテンプレ確認をしています。

もし、長期間確認ができないことがあれば、ブログを一時プライベートモード(忍者では「限定」かな?)にしていくこともあるかもしれません。もし突然ブログが見れなくなっても閉鎖といったわけではないので、また起こしいただけたら幸いです^^

と、自分なりに、といいつつ、たくさんの記事を参考にさせていただいてまとめてみました。知識不足のため、あくまでさらっと、と言った感じで根本的な解決策を提示できたわけではないのですが、少しでもこの事件を理解していただいて、少しでもお役に立てたらと思います。

間違いなどがありましたら、ぜひご指摘ください!!

■ブログを削除しないで! ※2008年4月4日加筆

リンクさせていただいているちょろさんややんぼうさんの記事を読み知ったことなのではありますが・・・。

削除されたブログを、同じURLで復活させ、罠エントリーだけにされてしまう

というものだそうです。

新しく作ったのであれば、同じURLを使うことはできないはずなんです。でも、この場合は同じURLだったとのこと。これは1個人(集団犯罪かもしれませんが)でどうにかできるものなのですかね・・・。

何はともあれ、削除するのはまだまだしないでください。

■フラッシュプレイヤーを最新版にしましょう!※2008年6月18日加筆

VUでみんな情報を欲しがる中、新たな手口が発生しました。それは

フラッシュプレイヤーの脆弱性を利用して、ウィルスを実行・感染させる

というもの。

具体的にどういうものかと言いますと、無料レンタルサーバーでHPやブログを作ると、勝手についちゃう広告を利用するわけです。

無料レンタルサーバーを利用すると、広告の表示が義務付けられています。表示する代わりに無料だよ、ってことですね。

で、あろうことか今回は、その無料レンタルサーバーをハッキングし、広告を改ざんしてウィルスを埋め込む作戦に出たわけです!

この広告は、HPやブログに訪問すると自動的に表示されるため、以前のブログ改ざんと同じように、訪問者の意志は関係なく、しかも実行されていることが気づかれずに感染してしまいます。

この手口に有効な手段は「FLASH Player」を最新版にすることです。

バージョンの確認はこちら↓

http://www.adobe.com/jp/support/flashplayer/ts/documents/tn_15507.

htm

現時点でのIE最新版は9.0.124.0です。

そして、今一度、お手持ちのPCのウィルスチェック・FF11のパスワード変更をお願いします。

ウィルスチェックに関しては、前述の「カスペルスキーオンラインスキャナ」がおすすめ。今回のウィルスもきちんと検知してくれます。

また、これも前述の【マイケルサイト本部セキュリティ対策室】様、そしてリネージュ資料室様に詳しいことが載っています。ぜひご覧ください。

リネージュ資料室様によりますと、そのハッキングされた無料サーバーでは対策が行われたそうなのですが、また新たなサーバーがハッキングにあうかもわかりませんし、被害にあわれた方もいらっしゃるそうなので、念には念を入れて、お願いします。

■今すぐPCのチェックを!※2008年7月23日加筆

ウィンドウズをアップデートしようとしたらフリーズしませんか?

POLを起動したとき、1回目はフリーズしませんか?

ハックされてないから感染してない、なんて言っていられる状況ではなくなってきました。今、この瞬間、コントローラーを握っていたとしても、感染している可能性もあるのです!!それも、ずっと以前から・・・。

これはちょっと長くなりそうなので、これについて書いたときの記事「【危険】今すぐPCのチェックを!」をご覧ください。

PR

●この記事にコメントする●

コメントによるアカウントハック被害拡大のおそれがあるため、認証制にさせていただいてますm(_ _)m

コメントによるアカウントハック被害拡大のおそれがあるため、認証制にさせていただいてますm(_ _)m

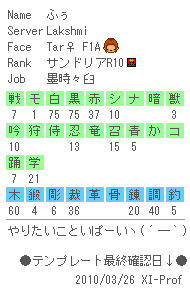

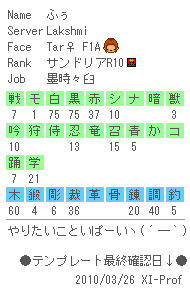

ぷろふぃ~る

いらっしゃいませ^^

ヴァナ・ディールの片隅で細々と活動する墨タルの日記です。

リンクフリー♪コメントも泣くほど喜びます!

はじめまして!の方はこちらをご覧ください^^

不正アクセスによるアカウントハック被害が報告されています。

不正アクセスによるアカウントハック被害が報告されています。

まとめ→「素人的罠考察」 (2008/7/23)

ヴァナ・ディールの片隅で細々と活動する墨タルの日記です。

リンクフリー♪コメントも泣くほど喜びます!

はじめまして!の方はこちらをご覧ください^^

不正アクセスによるアカウントハック被害が報告されています。

不正アクセスによるアカウントハック被害が報告されています。まとめ→「素人的罠考察」 (2008/7/23)

かれんだ~

| 06≪ | ≫08 |

| 日 | 月 | 火 | 水 | 木 | 金 | 土 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 | 31 |

かてごり~

ぶろぐりんく

HPりんく

- [総合]eLeMeN

- [総合]FINAL FANTASY XI Wiki

- [総合]FF11情報局

- [総合]おててFFXI

- [合成・アイテム]ねこまんま。

- [合成・アイテム]FF11 Database System

- [合成・アイテム]FFXI-Graphipedia

- [合成・アイテム]合成の庭

- [合成・アイテム]FF11装備品データベース

- [狩場]Vana'diel Monsters

- [狩場]カリカリクポォ。

- [素材サイト]XI-Prof

- [素材サイト]Vana'naVi

- [素材サイト]EPISODEQ

- [公式]FFXI公式サイト

- [公式]FINAL FANTASY XI -LINKSHELL COMMUNITY-

- [アカウントハック対策]【マイケルサイト本部セキュリティ対策室】

- [アカウントハック対策]FFXI Virus問題 まとめサイト

- [アカウントハック対策]リネージュ資料室

- [アカウントハック対策]ソースチェッカーオンライン

- [アカウントハック対策]aguse.jp

こめんと

- 【こんにちわ】ラクシュミ

⇒ふぅ(04/06) - 【こんにちわ】ラクシュミ

⇒らぴこ(04/01) - 謹賀新年2010

⇒ふぅ(01/12) - 謹賀新年2010

⇒やんぼう(01/05) - ありゃりゃ・・・

⇒ふぅ(09/11)

ぶろぐ内検索